DoS और DDoS हमलों के जोखिम क्या हैं?

DoS हमलों - ये हमले हैं जो काम के पक्षाघात की ओर ले जाते हैंसर्वर या पर्सनल कम्प्यूटर की वजह से बड़ी संख्या में अनुरोध किए गए हैं, जिस पर हमला किए गए संसाधनों की आने वाली उच्च दर है। यदि इस तरह के हमले को बड़ी संख्या में कंप्यूटरों से एक साथ किया जाता है, तो इस मामले में एक का बोलता है डीडीओएस हमले.

DoS - सेवा का नकार - "सेवा का नकार" पर हमला। आप इस हमले को दो तरीकों से पूरा कर सकते हैं पहली विधि के साथ एक DoS हमले के लिए, हमला कंप्यूटर पर स्थापित सॉफ़्टवेयर की भेद्यता का शोषण किया जाता है। कंप्यूटर पर ऐसी भेद्यता के साथ, आप एक निश्चित गंभीर त्रुटि का कारण बन सकते हैं, जिससे सिस्टम की खराबी हो जाएगी।

दूसरी विधि में हमले में एक ही समय पर हमले कंप्यूटर पर बड़ी संख्या में सूचना भेजी जाती है। नेटवर्क पर कंप्यूटरों के बीच डेटा ट्रांसफर के सिद्धांतों के अनुसार, एक कंप्यूटर द्वारा दूसरे को भेजे गए सूचना के प्रत्येक पैकेट को कुछ निश्चित समय के लिए संसाधित किया जाता है।

अगर एक ही समय में कंप्यूटर को अधिक प्राप्त होता हैएक अनुरोध, तो पैकेट एक "कतार" बन जाता है और सिस्टम के कुछ भौतिक संसाधनों को लेता है। इसलिए, अगर बड़ी संख्या में अनुरोधों को एक साथ कंप्यूटर पर भेजा जाता है, तो अत्यधिक भार से कंप्यूटर को "लटका" या इंटरनेट से डिस्कनेक्ट करने का कारण होगा। यह वास्तव में क्या है DoS हमले के आयोजकों की जरूरत है

डीडीओएस-हमला एक प्रकार का डोज़-हमला है। सेवा वितरित वितरित - "वितरित सेवा से वंचित"बहुत बड़ी संख्या में कंप्यूटरों की मदद से संगठित है, जिससे कि सर्वर पर हमला प्रभावित हो सकता है, यहां तक कि बहुत अधिक बैंडविड्थ इंटरनेट चैनल के साथ।

कभी-कभी एक डीडीओएस हमले के प्रभाव को "गलती से" काम करता है ऐसा होता है, उदाहरण के लिए, सर्वर पर एक साइट को एक लोकप्रिय इंटरनेट संसाधन से जोड़ा गया है। यह साइट यातायात में एक शक्तिशाली स्पाइक का कारण बनता है (स्पलैशडॉट प्रभाव), जो डीडीओएस-हमले के समान सर्वर पर कार्य करता है।

डीडीओएस-हमलों, सरल DoS- हमलों के विपरीत, अधिक बारसभी व्यावसायिक लाभ के लिए खर्च किए जाते हैं, डीओएसओएस हमले के संगठन के लिए सैकड़ों हजार कंप्यूटरों की जरूरत होती है, और इतनी भारी सामग्री और समय लागत हर किसी के लिए खर्च नहीं कर सकती। डीडीओएस-हमलों को व्यवस्थित करने के लिए, साइबर अपराधी कंप्यूटर के एक विशेष नेटवर्क का उपयोग करते हैं - botnet.

बॉटनेट - एक विशेष प्रकार के कंप्यूटर से संक्रमित वायरस का एक नेटवर्क-"Zombies"। प्रत्येक ऐसे कंप्यूटर पर हमलावर द्वारा हमला किया जा सकता हैकम्प्यूटर के मालिक के ज्ञान के बिना, दूरस्थ रूप से प्रबंधन करें वायरस या एक प्रोग्राम की सहायता से "उपयोगी सामग्री" के रूप में मुखौटे पर ढक्कन किया जाता है, पीड़ित के कंप्यूटर पर एक दुर्भावनापूर्ण कोड स्थापित होता है जिसे एंटीवायरस द्वारा पहचाना नहीं जाता है और "अदृश्य मोड" में काम करता है। सही समय पर, botnet मालिक की कमान पर, यह प्रोग्राम सक्रिय हो गया है और हमलावर सर्वर को अनुरोध भेजने शुरू कर देता है।

जब डीडीओएस हमलों का संचालन करते हैं, तो हमलावर अक्सर उपयोग करते हैं "डीडीओएस क्लस्टर" - कंप्यूटर नेटवर्क का एक विशेष तीन स्तरीय वास्तुकला। इस तरह की संरचना में एक या अधिक शामिल हैं नियंत्रण कंसोल, जिसमें से डीडीओएस हमले के बारे में सीधे एक संकेत भेजा जाता है।

संकेत को प्रेषित किया जाता है मुख्य कंप्यूटर - नियंत्रण कंसोल और एजेंट कंप्यूटर के बीच "स्थानांतरण लिंक" एजेंटों क्या कंप्यूटर जो सीधे हमला करते हैंउनके अनुरोधों द्वारा सर्वर दोनों मुख्य कंप्यूटर और एजेंट कंप्यूटर एक नियम के रूप में हैं, "लाश", यानी उनके मालिकों को नहीं पता है कि वे एक DDoS हमले में प्रतिभागियों रहे हैं

डीडीओएस हमले के खिलाफ की रक्षा करने के तरीके अलग ही हमले के प्रकार के आधार पर अलग हैं। डीडीओएस-हमलों के बीच निम्नलिखित प्रकारों को प्रतिष्ठित किया गया है:

यूडीपी बाढ़ - "शिकार" पते पर बहुत सारे यूडीपी पैकेट भेजकर हमला;

टीसीपी बाढ़ - "शिकार" पते पर बहुत सारे टीसीपी पैकेट भेजकर हमला;

टीसीपी एसएनएन बाढ़ - टीसीपी कनेक्शन आरंभ करने के लिए बड़ी संख्या में अनुरोध भेजकर एक हमला;

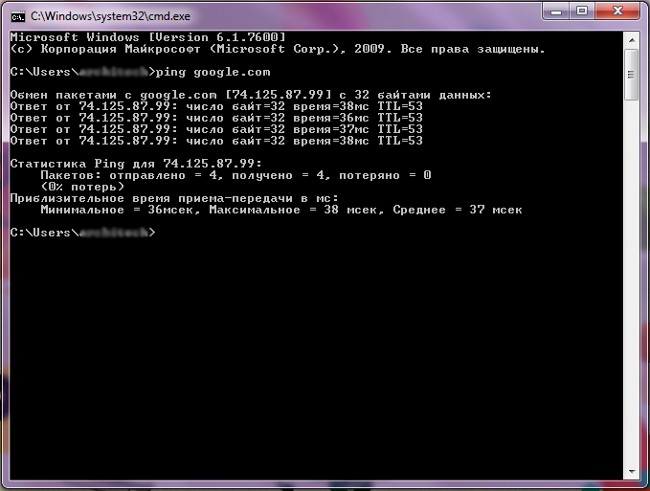

ICMP बाढ़ - ICMP पिंग अनुरोधों के कारण एक हमले

हमलावर इन और अन्य प्रकार के डीडीओएस हमलों को जोड़ सकते हैं, जो इस तरह के हमले को और भी खतरनाक और निकालने के लिए कठिन बना देता है।

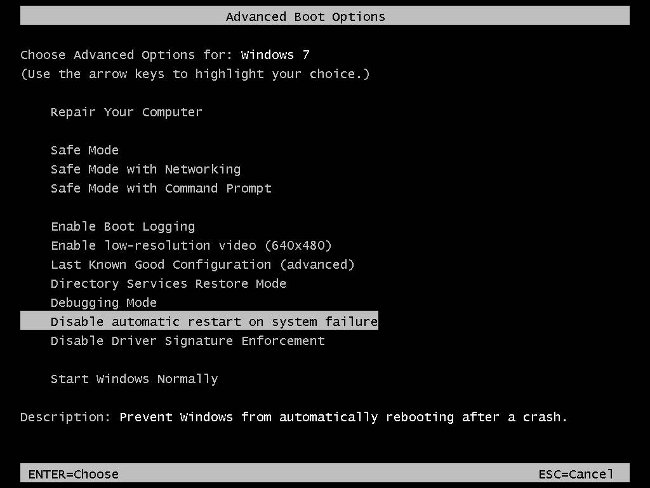

दुर्भाग्य से, डीडीओएस-हमलों के खिलाफ सुरक्षा के सार्वभौमिक तरीके मौजूद नहीं हैं। लेकिन कुछ सामान्य नियमों के अनुपालन से डीडीओएस-हमले के जोखिम को कम करने में मदद मिलेगी, या उसके परिणामों से निपटने के लिए प्रभावी रूप से संभव होगा।

इसलिए, एक डीडीओएस हमले को रोकने के लिए, आपको इसकी आवश्यकता हैसॉफ्टवेयर में इस्तेमाल होने वाली कमजोरियों को हटाने, संसाधनों में वृद्धि और उन्हें वितरित करने की लगातार निगरानी करें। डीडीओएस से सुरक्षा कार्यक्रमों का कम से कम एक न्यूनतम पैकेज स्थापित करना सुनिश्चित करें यह दोनों पारंपरिक फायरवॉल (फायरवॉल) और विशेष विरोधी डीडीओएस प्रोग्राम हो सकता है। डीडीओएस-हमलों का पता लगाने के लिए विशेष सॉफ्टवेयर और हार्डवेयर सिस्टम का उपयोग करना चाहिए।